خوش آموز درخت تو گر بار دانش بگیرد، به زیر آوری چرخ نیلوفری را

پیاده سازی Extended access-list در روتر سیسکو

در این پست آموزشی همانطور که از موضوع آن مشخص است، تصمیم داریم در خصوصExtended access-list صحبت کنیم. این نوع از access-list به مراتب پر کاربردتر و پر استفاده از نوع Standard Access-list است. قبل از اینکه کار را ادامه دهید پیشنهاد می کنیم که دو لینک زیر را مطالعه کنید.

در Extended access-list، پکت فیلترینگ بر اساس source IP address و destination IP address و همچنین شماره پورت انجام می شود.

در extended access-list، یک سرویس خاص را می توان permit و یا Deny کرد.

Range شماره این نوع ACL از 100-199 و 2000-2699 است.

اگر numbered Access-list با extended Access-list مورد استفاده قرار بگیرد، به یاد داشته باشید که نمی توان Rule ای را از access-list حذف نمود. اگر یکی از rule ها حذف شود منجر به حذف access-list خواهد شد.

اگر named Access-list با extended Access-list مورد استفاده قرار بگیرد، این flexibility وجود دارد که یک rule را از access-list حذف کنیم.

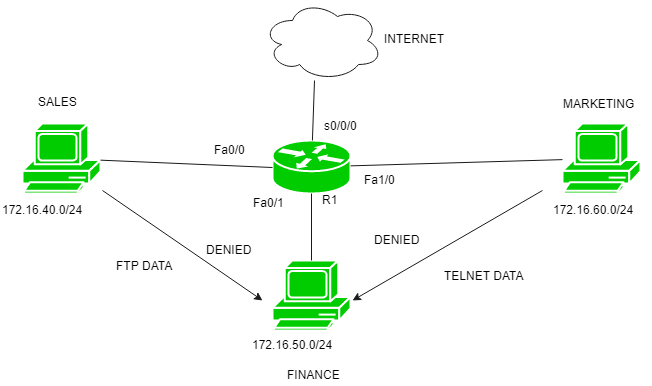

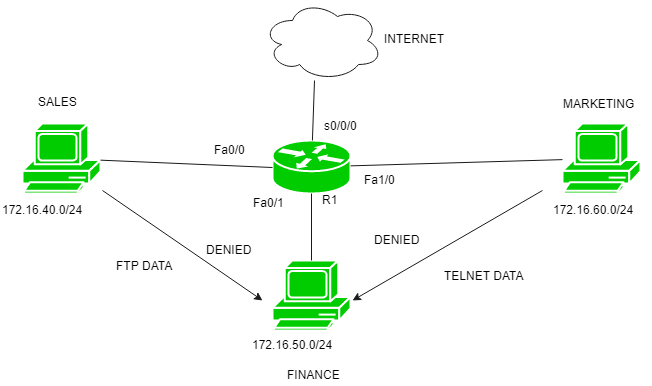

خب، حالا با ارائه این مطالب، به سراغ پیاده سازی extended Access-list در سناریوی شکل زیر می رویم.

در توپولوژی بالا، 3 بخش از جمله فروش، مالی و بازاریابی وجود دارد. بخش فروش دارای شبکه 172.16.10.40/24، بخش مالی با داشتن شبکه 172.16.50.0/24 و بخش بازاریابی با داشتن شبکه 172.16.60.0/24. اکنون ما میخواهیم اتصال FTP را از بخش فروش به بخش مالی Deny کنیم و Telnet را به بخش امور مالی از هر دو بخش فروش و بازاریابی Deny کنیم. خواسته ما در این سناریو به وضوح مشخص است.

ابتدا numbered extended access را پیکربندی می کنیم. با استفاده از Rule ای ساده اتصال FTP از از فروش به بخش مالی را Deny می کنیم.

ابتدا یک numbered Access-list ایجاد کردیم و شماره آن را 110 تنظیم کردیم. و شبکه فروش (172.16.40.0) برای اتصال FTP به شبکه مالی (172.16.50.0)به طور کامل Deny شد.

توجه داشته باشید که FTP در بستر TCP و از شماره پورت 21 استفاده می کند. بنابراین بر اساس سناریوی مورد نظر باید این دسترسی را permit یا Deny کنیم. پس بعد از eq باید شماره پورت را برای پروتکل مورد نظر وارد کنیم.

حالا در ادامه سناریو باید telnet را از بخش فروش و بازاریابی را به مالی deny کنیم. یعنی هیچ کس نتواند به بخش مالی ارتباط telnet داشته باشد.

در دستور فوق، کلمه any چیزی شبیه به Default route، مانند 0.0.0.0 0.0.0.0 است که به معنی همه ip address ها است. یعنی از هر جایی به 172.16.50.0 0.0.0.255 است. حتما هم مستحضر هستید که telnet از شماره پورت 23 استفاده می کند، پی بعد از eq باید شماره پورت 23 را وارد کنیم.

حالا به مهمترین بخش کار می رسیم همانطور که می دانید در آخر هر access list یک رول deny وجود دارد که همه ترافیک ها را discard می کند. اگر ترافیک با هیچداک از رول هایی که در access list ایجاد کرده اید مطابقت نداشته باشد در آخر discard می شود. با استفاده از any any در دستور فوق همه ترافیک هایی که به سمت سیستم مالی می روند، می تواند به سمت سرور مالی راه یابند مگر آن رول هایی که قبل از آن نوشته باشیم. مثلا ما قبل از این ترافیک FTP و Telnet را Deny کردیم. به غیر از این دو نوع ترافیک، سایر ترافیک ها به سمت سیستم مالی مجاز خواهند بود.

معمولا extended access-list را در نزدیکی سورس نوشته می شد اما در این سناریو این رول را در نزدیکی مقصد ایجاد کردیم چون قرار است ترافیک هم از سمت فروش و هم بازاریابی مسدود شود. در غیر اسنصورت باید رول inbound هم در fa0/0 و fa1/0 بصورت جداگانه ایجاد می کردیم.

حالا همین مثال فوق را بصورت Named access-list example بررسی می کنیم.

این access-list با نام blockacl ایجاد شده است.

همان پیکربندی که در numbered access-list داشتیم، در اینجا هم خواهیم داشت.

در آخر هم این access list را باید به اینترفیس اعمال کنیم.

Extended Access-list

این نوع ACL ها هم از آدرس سورس و هم از آدرس مقصد استفاده می کنند. در این نوع ACL ها ما می توانیم نوع ترافیک IP را مشخص کنیم که permit یا deny باشد. Range شماره این نوع ACL از 100-199 و 2000-2699 است.ویژگی های Extended Access-list

extended Access-list معمولا در نزدیکی سورس استفاده می شود(اما نه همیشه).در Extended access-list، پکت فیلترینگ بر اساس source IP address و destination IP address و همچنین شماره پورت انجام می شود.

در extended access-list، یک سرویس خاص را می توان permit و یا Deny کرد.

Range شماره این نوع ACL از 100-199 و 2000-2699 است.

اگر numbered Access-list با extended Access-list مورد استفاده قرار بگیرد، به یاد داشته باشید که نمی توان Rule ای را از access-list حذف نمود. اگر یکی از rule ها حذف شود منجر به حذف access-list خواهد شد.

اگر named Access-list با extended Access-list مورد استفاده قرار بگیرد، این flexibility وجود دارد که یک rule را از access-list حذف کنیم.

خب، حالا با ارائه این مطالب، به سراغ پیاده سازی extended Access-list در سناریوی شکل زیر می رویم.

در توپولوژی بالا، 3 بخش از جمله فروش، مالی و بازاریابی وجود دارد. بخش فروش دارای شبکه 172.16.10.40/24، بخش مالی با داشتن شبکه 172.16.50.0/24 و بخش بازاریابی با داشتن شبکه 172.16.60.0/24. اکنون ما میخواهیم اتصال FTP را از بخش فروش به بخش مالی Deny کنیم و Telnet را به بخش امور مالی از هر دو بخش فروش و بازاریابی Deny کنیم. خواسته ما در این سناریو به وضوح مشخص است.

ابتدا numbered extended access را پیکربندی می کنیم. با استفاده از Rule ای ساده اتصال FTP از از فروش به بخش مالی را Deny می کنیم.

R1# config terminal

R1(config)# access-list 110

deny tcp 172.16.40.0 0.0.0.255 172.16.50.0 0.0.0.255 eq 21

ابتدا یک numbered Access-list ایجاد کردیم و شماره آن را 110 تنظیم کردیم. و شبکه فروش (172.16.40.0) برای اتصال FTP به شبکه مالی (172.16.50.0)به طور کامل Deny شد.

توجه داشته باشید که FTP در بستر TCP و از شماره پورت 21 استفاده می کند. بنابراین بر اساس سناریوی مورد نظر باید این دسترسی را permit یا Deny کنیم. پس بعد از eq باید شماره پورت را برای پروتکل مورد نظر وارد کنیم.

حالا در ادامه سناریو باید telnet را از بخش فروش و بازاریابی را به مالی deny کنیم. یعنی هیچ کس نتواند به بخش مالی ارتباط telnet داشته باشد.

R1(config)# access-list 110

deny tcp any 172.16.50.0 0.0.0.255 eq 23

در دستور فوق، کلمه any چیزی شبیه به Default route، مانند 0.0.0.0 0.0.0.0 است که به معنی همه ip address ها است. یعنی از هر جایی به 172.16.50.0 0.0.0.255 است. حتما هم مستحضر هستید که telnet از شماره پورت 23 استفاده می کند، پی بعد از eq باید شماره پورت 23 را وارد کنیم.

R1(config)# access-list 110 permit ip any any

حالا به مهمترین بخش کار می رسیم همانطور که می دانید در آخر هر access list یک رول deny وجود دارد که همه ترافیک ها را discard می کند. اگر ترافیک با هیچداک از رول هایی که در access list ایجاد کرده اید مطابقت نداشته باشد در آخر discard می شود. با استفاده از any any در دستور فوق همه ترافیک هایی که به سمت سیستم مالی می روند، می تواند به سمت سرور مالی راه یابند مگر آن رول هایی که قبل از آن نوشته باشیم. مثلا ما قبل از این ترافیک FTP و Telnet را Deny کردیم. به غیر از این دو نوع ترافیک، سایر ترافیک ها به سمت سیستم مالی مجاز خواهند بود.

R1(config)# int fa0/1

R1(config-if)# ip access-group 110 out

معمولا extended access-list را در نزدیکی سورس نوشته می شد اما در این سناریو این رول را در نزدیکی مقصد ایجاد کردیم چون قرار است ترافیک هم از سمت فروش و هم بازاریابی مسدود شود. در غیر اسنصورت باید رول inbound هم در fa0/0 و fa1/0 بصورت جداگانه ایجاد می کردیم.

حالا همین مثال فوق را بصورت Named access-list example بررسی می کنیم.

R1(config)# ip access-list extended blockacl

این access-list با نام blockacl ایجاد شده است.

R1(config-ext-nacl)# deny tcp 172.16.40.0 0.0.0.255 172.16.50.0 0.0.0.255 eq 21

R1(config-ext-nacl)# deny tcp any 172.16.50.0 0.0.0.255 eq 23

R1(config-ext-nacl)# permit ip any any

همان پیکربندی که در numbered access-list داشتیم، در اینجا هم خواهیم داشت.

R1(config)# int fa0/1

R1(config-if)# ip access-group blockacl out

در آخر هم این access list را باید به اینترفیس اعمال کنیم.

نمایش دیدگاه ها (0 دیدگاه)

دیدگاه خود را ثبت کنید: