خوش آموز درخت تو گر بار دانش بگیرد، به زیر آوری چرخ نیلوفری را

منظور از Security Principal و SID در اکتیودایرکتوری

در این مطلب کوتاه قصد داریم در خصوص موضوعاتی با نام Security Principals و SID صحبت کنیم. بسیاری از کاربارن تازه کار در خصوص درک درک مفاهیم این دو با مشکل مواجه هستند. از این رو به بررسی این موارد در ویندوز می پردازیم.

در ویندوز ما با Security Principals کار می کنیم. Security Principal یک user، Group، Computer یا service است که به عنوان Object در دیتابیس اکتیو دایرکتوری برای مدیریت مرکزی یا در local Security Account Manager کامپیوترها(SAM) یا همان lsa ذخیره می شوند(بصورت لوکال).

یکی از راه های شناختن و شناسایی کردن Security Principal ها، وجود SID یا همان Security Identifier است. وقتی یک Security Principal در دیتابیس Active Directory ایجاد می شود به آن یک Security Identifier (SID) اختصاص می یابد. SIDبرای شناسایی منحصر به فرد Security Principal در Forest و Domain آن استفاده می شود. SID این امکان را برای ما فراهم می کند که به کاربران و سیستم ها اجازه دسترسی به منابع موجود در Forest و Domain را بدهیم(اصطلاحا انها را allow کنیم) و یا حق دسترسی را از آنها سلب کنیم(آنها را deny کنیم).

SID در یک ساختار سلسله مراتبی از چهار قسمت ساخته شده است:

Revision: نسخه یا ورژن ساختار SID. در ویندوز Windows NT و پس از آن با یک شروع می شود.

Identifier Authority: Authority یا اختیاری را شناسایی می کند که می تواند SID را برای این نوع Security Principal صادر کند. این مقدار در Windows NT و پس از آن 5 است.

Subauthorities: domain موجود در Forest را شناسایی می کند که معمولاً Domain Identifier نامیده می شود.

Relative Identifier یا RID: آخرین بخشی که حساب یا گروه خاصی را در دامین شناسایی می کند.

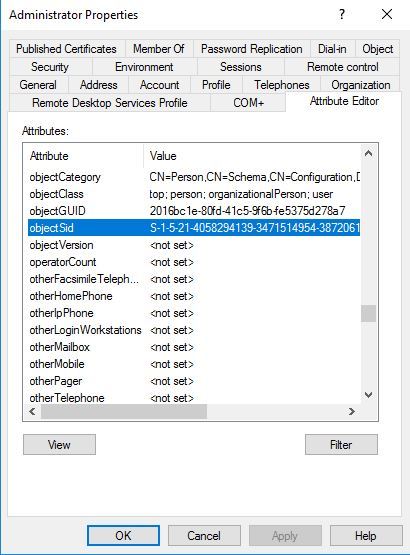

اگر بعنوان مثال در کنسول Active directory Users and Computers از شیء ای مانند کاربر یک Properties بگیریم در فرم Properties و در تب attribute editor می توانید در فیلد objectSid، در واقع SID منحصر به فرد آن شیء را مشاهده کنید.

همین مورد در خصوص گروه ها و کامپیوترها هم صدق می کند.

S نشان از رشته یا String بودن آن است. 1 ورژن یا نسخه SID است. Windows NT و نسخه های بعدی با یک شروع می شوند. Identifier Authority همانطور که در توضیحات هم گفته شد برابر 5 است و در نهایت 21-1004336348-1177238915-682003330 برابر با Domain identifier است. 1001 برابر با RID بوده و حساب یا گروه خاص را مشخص می کند.

در اکتیو دایرکتوری User، Group و Computer، اشیائی هستند که می تواند احراز هویت شوند. اگر احراز هویت موفقیت آمیز باشد ، کاربر یک توکن دسترسی با SID خود دریافت می کند. این توکن به منظور کنترل subsystem ها در سیستم عامل مورد استفاده قرار می گیرد تا در صورت دسترسی Security Principal (مثلا کاربر) در Access Control List یا همان ACL مورد ارزیابی قرار گیرد(مثلا برای دسترسی به یک فایل یا فولدر در ویندوز).

Security group ها مجموعه ای از حسابهای کاربری، حسابهای کامپیوتری و حتی گروه های تو در تو هستند(گروه هایی که عضو گروه دیگر هستند). با کمک و استفاده group ها می توانیم مجوزها را برای چندین کاربر تنظیم کنیم. وقتی یک کاربر توکن دسترسی خود را دریافت می کند، لیست SID، شامل SID کاربران و تمام SID های گروه های امنیتی(Security group) کاربر است که عضو آن است.

نکته: group ها در جلوگیری از تکرار و شلوغ شدن بی مورد بسیار کمک می کنند. شما می توانید یوزرها یا حساب های کامپیوتری خود را عضو گروه یا گروه ها کنید و به جای اینکه برای هر یوزر یا کامیوتر بصورت مجزا دسترسی تعیین کنید، فقط گروه مربوطه را فراخوانی کرده و مجوز بدان تخصیص دهید. این مجوز آنی به همان اعضای آن گروه تخصیص می یابد. مثلا در ACL ها بسیار به ما کمک می کند و لیست خلوت تری خواهیم داشت.

ویندوز و اکتیودایرکتوری با مجموعه ای از گروه ها و حساب های از پیش تعریف شده همراه هستند(بصورت Built-in این حساب ها در ویندوز وجود دارد) که ساختار SID آنها بسیار متفاوت است. اگر به گروه Administrators نگاه کنیم:

این SID لوکال بوده و در هر ویندوز و دامین کنترلری وجود دارد. از آنجا که لوکال هستند نیازی نیست که در دامبن منحصر به فرد باشند. ولی گروه Domain admins در واقع global هستند و در تمامی domain ها وجود دارند. زمانی که گروه domain admins ایجاد می شود از همان شناسه دامین(domain identifier) مربوط به خود استفاده می کند که آن را در کل forest منحصر به فرد یا Unique می کند.

بخشی که به ما نشان می دهد این Domain admins است، RID=512 است. 512 یک RID رزرو شده برای domain admins در دامین ها است. در واقع این Domain identifier است که آن را در کل Forest منحصر به فرد می کند. همین قضیه برای اکانت administrator هم صدق می کند. بنابراین به دلایل امنیتی نیازی به تغییر نام آن به نام های دیگر نیستیم چرا که SID آن تغییر نمی کند(SID برابر با 500).

RID ها توسط Domain Controller ارائه می شود که دارای نقش RID Master است. برای Security Principal های جدید از 1000 شروع می شود. RID های زیر 1000 برای اکانت های خاص رزرو شده اند.

در ویندوز ما با Security Principals کار می کنیم. Security Principal یک user، Group، Computer یا service است که به عنوان Object در دیتابیس اکتیو دایرکتوری برای مدیریت مرکزی یا در local Security Account Manager کامپیوترها(SAM) یا همان lsa ذخیره می شوند(بصورت لوکال).

یکی از راه های شناختن و شناسایی کردن Security Principal ها، وجود SID یا همان Security Identifier است. وقتی یک Security Principal در دیتابیس Active Directory ایجاد می شود به آن یک Security Identifier (SID) اختصاص می یابد. SIDبرای شناسایی منحصر به فرد Security Principal در Forest و Domain آن استفاده می شود. SID این امکان را برای ما فراهم می کند که به کاربران و سیستم ها اجازه دسترسی به منابع موجود در Forest و Domain را بدهیم(اصطلاحا انها را allow کنیم) و یا حق دسترسی را از آنها سلب کنیم(آنها را deny کنیم).

SID در یک ساختار سلسله مراتبی از چهار قسمت ساخته شده است:

Revision: نسخه یا ورژن ساختار SID. در ویندوز Windows NT و پس از آن با یک شروع می شود.

Identifier Authority: Authority یا اختیاری را شناسایی می کند که می تواند SID را برای این نوع Security Principal صادر کند. این مقدار در Windows NT و پس از آن 5 است.

Subauthorities: domain موجود در Forest را شناسایی می کند که معمولاً Domain Identifier نامیده می شود.

Relative Identifier یا RID: آخرین بخشی که حساب یا گروه خاصی را در دامین شناسایی می کند.

اگر بعنوان مثال در کنسول Active directory Users and Computers از شیء ای مانند کاربر یک Properties بگیریم در فرم Properties و در تب attribute editor می توانید در فیلد objectSid، در واقع SID منحصر به فرد آن شیء را مشاهده کنید.

همین مورد در خصوص گروه ها و کامپیوترها هم صدق می کند.

S-1-5-21-1004336348-1177238915-682003330-1001

S نشان از رشته یا String بودن آن است. 1 ورژن یا نسخه SID است. Windows NT و نسخه های بعدی با یک شروع می شوند. Identifier Authority همانطور که در توضیحات هم گفته شد برابر 5 است و در نهایت 21-1004336348-1177238915-682003330 برابر با Domain identifier است. 1001 برابر با RID بوده و حساب یا گروه خاص را مشخص می کند.

در اکتیو دایرکتوری User، Group و Computer، اشیائی هستند که می تواند احراز هویت شوند. اگر احراز هویت موفقیت آمیز باشد ، کاربر یک توکن دسترسی با SID خود دریافت می کند. این توکن به منظور کنترل subsystem ها در سیستم عامل مورد استفاده قرار می گیرد تا در صورت دسترسی Security Principal (مثلا کاربر) در Access Control List یا همان ACL مورد ارزیابی قرار گیرد(مثلا برای دسترسی به یک فایل یا فولدر در ویندوز).

Security group ها مجموعه ای از حسابهای کاربری، حسابهای کامپیوتری و حتی گروه های تو در تو هستند(گروه هایی که عضو گروه دیگر هستند). با کمک و استفاده group ها می توانیم مجوزها را برای چندین کاربر تنظیم کنیم. وقتی یک کاربر توکن دسترسی خود را دریافت می کند، لیست SID، شامل SID کاربران و تمام SID های گروه های امنیتی(Security group) کاربر است که عضو آن است.

نکته: group ها در جلوگیری از تکرار و شلوغ شدن بی مورد بسیار کمک می کنند. شما می توانید یوزرها یا حساب های کامپیوتری خود را عضو گروه یا گروه ها کنید و به جای اینکه برای هر یوزر یا کامیوتر بصورت مجزا دسترسی تعیین کنید، فقط گروه مربوطه را فراخوانی کرده و مجوز بدان تخصیص دهید. این مجوز آنی به همان اعضای آن گروه تخصیص می یابد. مثلا در ACL ها بسیار به ما کمک می کند و لیست خلوت تری خواهیم داشت.

ویندوز و اکتیودایرکتوری با مجموعه ای از گروه ها و حساب های از پیش تعریف شده همراه هستند(بصورت Built-in این حساب ها در ویندوز وجود دارد) که ساختار SID آنها بسیار متفاوت است. اگر به گروه Administrators نگاه کنیم:

S-1-5-32-544

این SID لوکال بوده و در هر ویندوز و دامین کنترلری وجود دارد. از آنجا که لوکال هستند نیازی نیست که در دامبن منحصر به فرد باشند. ولی گروه Domain admins در واقع global هستند و در تمامی domain ها وجود دارند. زمانی که گروه domain admins ایجاد می شود از همان شناسه دامین(domain identifier) مربوط به خود استفاده می کند که آن را در کل forest منحصر به فرد یا Unique می کند.

S-1-5-21-1004336348-1177238915-682003330-512

بخشی که به ما نشان می دهد این Domain admins است، RID=512 است. 512 یک RID رزرو شده برای domain admins در دامین ها است. در واقع این Domain identifier است که آن را در کل Forest منحصر به فرد می کند. همین قضیه برای اکانت administrator هم صدق می کند. بنابراین به دلایل امنیتی نیازی به تغییر نام آن به نام های دیگر نیستیم چرا که SID آن تغییر نمی کند(SID برابر با 500).

RID ها توسط Domain Controller ارائه می شود که دارای نقش RID Master است. برای Security Principal های جدید از 1000 شروع می شود. RID های زیر 1000 برای اکانت های خاص رزرو شده اند.

نمایش دیدگاه ها (0 دیدگاه)

دیدگاه خود را ثبت کنید: